DevOps e SecDevOps: cosa cambia nella metodologia di sviluppo

Da tempo, la sicurezza non è più un fattore esterno al mondo della programmazione software. Basta prendere in considerazione gli approcci DevOps e SecDevOps e confrontarli per capire che i paradigmi del “security by-design” sono

5G e sicurezza informatica: quali sono le sfide del prossimo futuro (aggiornato a settembre 2022)

5G e sicurezza informatica è un tema di grande rilevanza per le aziende, visto che all’impatto innovativo e strategico della rete mobile di quinta generazione si associano le sfide legate alla necessità di gestire –

Next Generation Security: i trend del 2021

La new normality porta con sé novità anche sul fronte della sicurezza informatica. La Next-Generation Security ha subìto una decisa accelerata nel corso della pandemia e dei mesi della quarantena. Tutti i settori produttivi, infatti,

Social Engineering: cos’è e come difendersi

Con l’espressione Social Engineering si identifica una tecnica di attacco cyber non basata su hacking, falle o vulnerabilità dei sistemi informatici bensì sulla manipolazione delle persone attraverso leve psicologiche e comportamentali. In pratica, Social Engineering

Microsegmentazione: che cos’è e perché serve alla sicurezza delle reti

Perché ricorrere alla microsegmentazione all’interno della rete aziendale? La risposta, secondo gli esperti di sicurezza, considera due aspetti. Il primo relativo al mutato panorama delle infrastrutture tecnologiche utilizzate dalle imprese. Il secondo è invece legato

Progetto di Desktop Phone Replacement e Unified Communication

SFIDA

Una primaria azienda italiana in ambito interbancario ha iniziato un processo di crescita internazionale, anche per acquisizione, che la porterà ad avere sedi periferiche remote sparse in tutta Europa con migliaia di dipendenti e consulenti che dovranno rimanere in contatto con la sede principale di Milano sia dal punto di vista informatico sia, soprattutto, dal punto di vista della comunicazione audio/video o tele-presenza.

Ottenere la master key LUKS di Kali Linux

Similmente a quanto abbiamo portato a termine su Tails Linux, mi interrogo ora sulla possibilità di esporre la chiave di cifratura del sistema operativo Kali di un utente terzo mediante il medesimo attacco, che potremmo definire

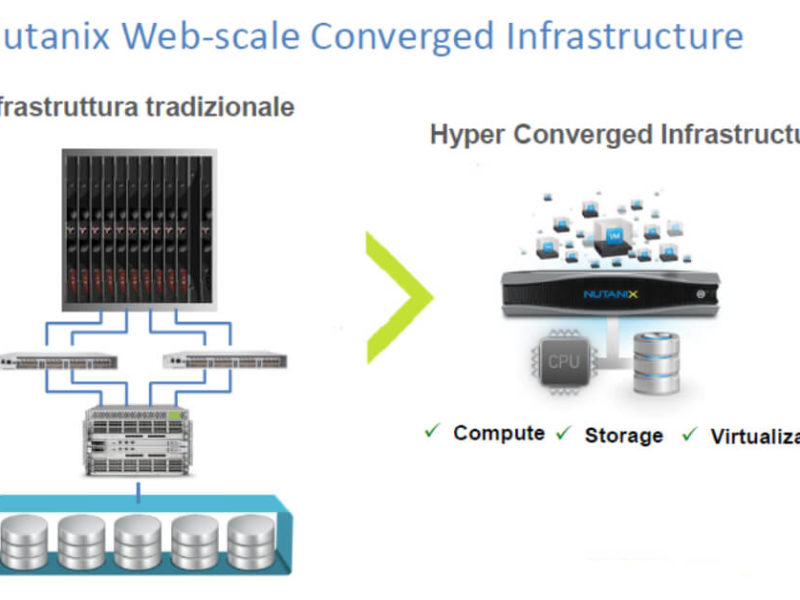

Implementazione infrastruttura VDI basata su VMware Horizon multi-site in Iperconvergenza in ambiente critico

SFIDA

Un nostro importante cliente italiano in ambito interbancario ci ha chiesto di disegnare e realizzare una soluzione di Virtual Desktop Infrastructure (VDI) multi-sito basata su VMware Horizon 7 e iperconvergenza di NUTANIX.

Requisito fondamentale e mandatorio da parte del cliente era che la soluzione non presentasse Single Point Of Failure (SPOF) e avesse prestazioni paritetiche o superiori alle postazioni di lavoro fisiche di ultima generazione.

An evil Penguin grabs the persistence partition’s key of a friend’s Tails operating system

(How to get a Tails LUKS master key) I have recenty set up a Tails live operating system with a LUKS-encrypted data persistence partition, and used it for a while, noticing that Tails insists on

Un Pinguino malevolo ottiene la master key LUKS del Tails di un amico

(Come ottenere la master key LUKS di Tails) Ho di recente installato e testato per qualche giorno la distribuzione live Tails, accompagnandola con una partizione di persistenza dei dati cifrata LUKS. Notando come questa utilizzi